WFilter NGF的整個系統設計都遵循了API設計的原則,甚至可以說,現有的WFilterNGF的UI就是基于我們的API系統開發而成。本文,將結合一個簡單的例子,來演示下WFilter NGF的API調用。需求很簡單:“調用WFilter的API,對某個IP進行限速和Web過濾。”

首先,要進行WFilterNGF的相關配置。

由于限速和Web過濾是分開的模塊,那么我們的思路是建立一個“虛擬組”,對這個虛擬組配置限速和Web過濾策略,API調用只需要把這個IP加入到虛擬組即可。

WFilter NGF的整個系統設計都遵循了API設計的原則,甚至可以說,現有的WFilterNGF的UI就是基于我們的API系統開發而成。本文,將結合一個簡單的例子,來演示下WFilter NGF的API調用。需求很簡單:“調用WFilter的API,對某個IP進行限速和Web過濾。”

由于限速和Web過濾是分開的模塊,那么我們的思路是建立一個“虛擬組”,對這個虛擬組配置限速和Web過濾策略,API調用只需要把這個IP加入到虛擬組即可。

這個世界有矛就有盾,既然有IP-MAC綁定的技術,總歸就有人會嘗試去突破這個綁定。一般來說,無非是通過”修改IP地址“和”修改MAC地址“兩種方式。

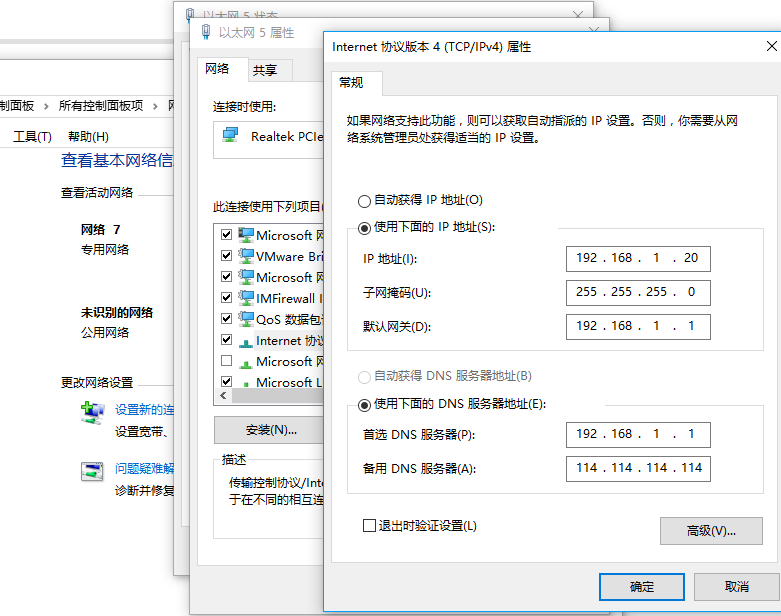

1. IP地址的修改很簡單,在“本地連接”里面,修改TCP/IP的屬性就可以,如圖:

隨著移動終端使用越來越廣泛,WIFI也是漫天遍野都是,但是企業局域網里面私接路由或者電腦上插了隨身WIFI,看視頻或者下載什么,對于局域網帶寬消耗很大,最直接的也非常影響了工作狀態。如果把IP綁定以后,能否杜絕這一現象呢?一半的一半,私接路由可以拒絕,但是隨身WIFI不行。

1. 先說私接路由,這里的私接路由,是局域網里面某個大神自己帶個小無線路由器,往角落里面交換機上一插,然后就可以無線上網了,那么這個時候如果想要阻止這位大神,需要采用那個NGF或者WSG網關的IP綁定策略,采取這樣的策略,隨便什么無線路由,或者電腦直接插都無法上網,這樣配置,那么局域網里面電腦擅自修改IP,也無法上網。這樣的IP管理的妥妥的。一人一P,人改P不改。

交換機上配置IP-mac綁定,主要需要考慮兩個因素:

該交換機是否開啟DHCP服務?

是采用端口綁定還是ARP綁定?

端口綁定或者ARP綁定,只是強制了IP-MAC的對應關系。但是,對于自動獲取IP地址的客戶機而言,還需要在DHCP服務器上分配固定IP才可以;否則客戶機重新獲取IP后,就會聯不了網。所以,一個完善的IP-MAC綁定方案,既要考慮DHCP的靜態地址分配,還要考慮IP-MAC的實際綁定實現。對于三層交換機而言,分為兩種情況:

對于企業的辦公局域網來說,IP-MAC綁定帶來的好處是顯而易見的。但是各企業在具體實施的過程中,應當根據各自局域網的特點,結合行政手段,有計劃、有目的的進行實施。

如果沒有相應的行政命令,員工會不斷的嘗試手動修改IP來繞開監管。從而導致不斷的IP地址沖突等網絡問題。所以在行政命令上,需要做到:

1. 禁止私自修改IP。

2. 禁止私接路由器、隨身wifi等設備。

以上行為一旦發現,配合一定的懲罰手段,可以減少技術手段的工作負擔。

對局域網設備進行IP-MAC綁定是網絡管理的一個重要手段,可以有效的防止IP盜用、IP濫用、IP地址沖突等異常情況。

IP-MAC綁定可以采用多種方法來實現,本文中,我將介紹一些常用的局域網IP-MAC綁定方案。

給每臺電腦設置固定IP地址,且不開放管理員權限(客戶機無法自行修改)。這個方案只能對電腦起作用,一般在域環境的局域網用的比較多。如圖中的組策略配置。

IP地址沖突是一個非常常見的網絡問題,電腦甲本來用的IPA的,不知道怎么回事,改成電腦乙的IPB了,那么做直接的結果就是電腦甲和乙都沒法上網,這種事故真的是平常事故,但是一出來,就不能上網了,如果沒有合適的檢測工具,IT或者網管為這樣事故頭疼愈烈的時候多呢。

1. 要有一個好的檢測工具,這樣網絡問題可以初步判斷出來。這個功能我們我們的WFilter的所有產品以及WSG的所有產品都有的。檢測到IP和MAC地址沖突了,具體情況看的妥妥的。

很多公司出于安全考慮,需要對IP-MAC地址進行綁定。IP-MAC綁定可以采用多種方法來實現,本文中,我將介紹各款交換機是如何進行IP-MAC綁定的。請注意,本文中的IP-MAC綁定是基于端口做的綁定,要求客戶機必須固定IP地址才可以聯網。

#進入配置模式

Switch#config terminal

#進入具體端口配置模式

Switch(config)#Interface fastethernet 0/1

#配置端口安全模式

#配置該端口要綁定的主機的MAC地址

Switch(config-if )#switchport port-security mac-address MAC(主機的MAC地址) ip-address 192.168.x.x

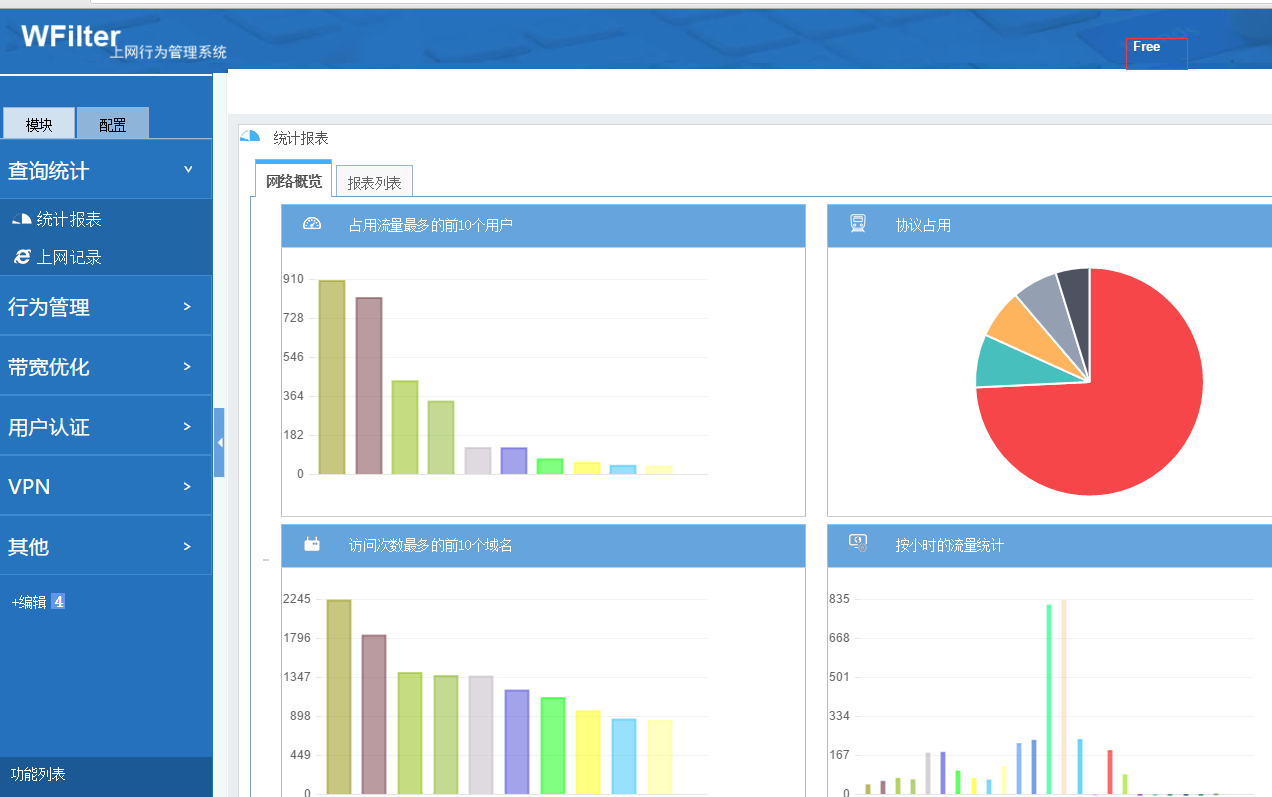

WFilter NGF上網行為管理系統專為企事業單位的局域網量身打造,今天我來介紹下為什么說WFilter NGF更適合做企業的局域網環境。

很多廠商的上網行為管理、防火墻、VPN都是單獨的產品,企業實現這些功能必須要買多臺設備,不但導致高額的投入,而且設備的維護管理也比較麻煩。而WFilter NGF系統集成了“上網行為管理”、“防火墻”、“流控”、“VPN”以及劃分VLAN的功能。只需要一臺設備,即可滿足企業的多種需求,大大降低企業的運營成本,能夠防止外部攻擊及內部威脅,并將復雜化的網絡環境簡便化,方便后期的運營與維護。

WFilter ICF(超級嗅探狗)是一款為企事業單位的局域網量身打造的上網行為管理軟件,今天我來介紹下為什么說WFilter ICF更適合做企業的上網行為管理?

上網行為管理的核心是”網址庫“和”協議庫“。沒有哪家的產品可以涵蓋所有的網站和協議,所以網址庫和協議庫的設計直接就體現了產品的適用對象。舉例來說:有的協議庫主要針對各種網游,那么這個產品的主要適用對象一定是網吧這樣的客戶,用于做游戲的加速。

而WFilter的網址庫和協議庫,都是和企業網絡管理息息相關的,比如用于提高工作效率的”游戲類“、”聊天類“等,用于節省帶寬的”流媒體類“、“下載類”等,用于信息安全的“文件傳輸類”、“郵件類”、“網盤和文件分享類”等。

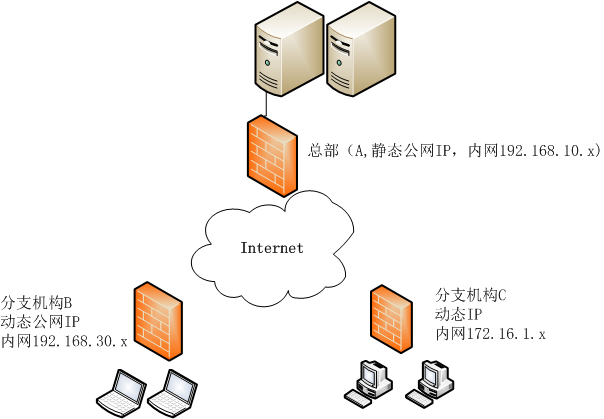

WFilter NGF的IPSec VPN模塊,可以很方便的在企業總部和分支機構之間創建VPN局域網,利用現有的互聯網出口,虛擬出一條“專線”,將組織的分支機構和總部連接起來,組成一個大的局域網。網絡拓撲圖如下:

IPSec隧道建立成功后,總部以及各分支的內網之間就可以直接互相訪問。下面是具體的配置步驟:

IP-MAC綁定是網絡管理的一個重要手段,在局域網內啟用IP-MAC綁定,可以給您帶來如下好處:

只有通過綁定的設備才可以接入網絡,從而有效的防止了私接設備。

大部分上網和流控策略都是基于IP地址的,需要綁定IP和MAC才可以更好的應用上網策略。

實現有效的上網記錄和上網統計。如果不綁定,那么記錄統計不能有效的定位到具體用戶。

節省IP資源,防止IP盜用。

減少ARP攻擊,杜絕IP地址沖突,從而提高網絡的穩定性。

所以,對于企業的辦公局域網來說,IP-MAC綁定帶來的好處是顯而易見的。我建議任何有條件的局域網都進行ip-mac綁定,至少做到部分綁定(比如:辦公設備綁定、手機設備自動分配),這樣可以有效的提高網絡安全性和穩定性。

軟路由系統是一個非常常熟開源的系統了,功能是以路由功能為主。很多網絡技術人員或者網絡部署小達人,自力更生,最小成本去找一個最大功能的路由。這個真的非常好,節約成本,且部署了很有成就感,但是路由系統畢竟功能有限,局域網管理,網絡層面的,應用層面的,防火墻上的,如果方方面面都想管理到,那代價肯定不在小型局域網的范圍以內。今天推薦一個比路由系統的要先進很多的上網行為管理系統,這個系統灌在工控機里面或者安裝在電腦上,那就是個第二代防火墻設備,這樣的系統怎么就不能用小型局域網里面呢,笨驢技術給免費提供給您,讓您的小網絡轉起來。

公司的庫房堆了一堆舊電腦無人問津,其實大部分電腦仍然具有很強的運算能力。只要做一些小小的改造,就可以廢物利用哦。

本文,我將介紹如何把一臺舊電腦華麗變身為專業的上網行為管理設備。

中小企業局域網都很簡單,但是企業就是企業,即使規模不大,一樣需要管理。人員上網,帶寬管理,員工上網意識形態,趨勢,等等,都和工作內容息息相關。這個也是企業人力成本的很大因素。這里說的中小企業是50人以內的局域網。我們為全世界中小企業提供一款全方位上網線行為管理系統。

上網行為管理和防火墻設備一直是網絡設備中高大上的代名詞,一臺設備動輒幾萬十幾萬,大部分中小企業只能望而卻步。而WFilter NGF軟件版本的發布,直接把上網行為管理拉低到了千元的級別。請參考我們的另外一篇博文:重磅發布!WFilter NGF全功能版本!

本文中,我將介紹如何自己購買工控機硬件來DIY一臺上網行為管理設備。

在一次交流中,某用戶提出公司內部無線上網比較混亂,既有無線上網的辦公電腦,又有無線手機設備。而且都是自動獲取IP地址,無法基于IP進行管理,所以基本上處于放任不管的狀態。經過了帶寬的擴容,仍然存在上網緩慢的情況,甚至影響到了辦公。網絡拓撲圖如下:

問:50人左右的網絡環境,不會太復雜,有個無線路由,公司預算有限,網絡資源有線,兩條線,家庭帶寬50M的,和一條專線10M的。雖然是小公司,一眼望到頭,但是也好幾個房間,真要管起來,也沒個正規的人力資源配件,那么作為領導的最大心腹,還是要搞定這方面的困擾的。

答:首先如果您的上網設備(電腦,手機,或者PAD)不超過50臺,那么可以滿足您一個最大的需求。

一起來看看WFilter NGF上網行為管理可以做到哪些功能吧:

1. 強大的上網統計功能。

這里說的中小型企業是50人以內的企業,隨著互聯網,電子商務在企業中及其深入的使用,那么上網行為管理對企業的需求也越來越強,一說到網關,防火墻,上網行行為管理就想到大企業需要。其實未必然,中小企業的采購預算可能有限,但是用到互聯網的企業不分規模大小,管理互聯網上網行為說透了目的也是對員工的工作行以及工作效率的管理。在這里推薦一款免費的上網行為管理(免費的,系統是免費的,50人以內的局域網用這個系統完全是免費的,全功能開放),為您的小型局域網不管是上網行為管理還是網絡管理帶來更安全更踏實的防護。

現在大部分的企業局域網都或多或少有些服務器,比如:財務服務器、ERP服務器、文件服務器、Web服務器等。如果沒有做帶寬優化,那么在網絡繁忙時,辦公網絡會搶占服務器的帶寬資源,導致服務器訪問緩慢,影響公司的正常業務運行。

本文中,我將介紹如何用WFilter NGF系統來對服務器做帶寬優化,提高服務器的訪問速度。

雖然WSG網關(WFilter NGF)支持IPSec的site to site隧道,以及openVPN。仍然有些用戶部署WSG網關后,并不想替換現有的VPN。這種情況下,需要把現有的VPN做單臂部署。本文將做一個簡單介紹。

“爐石傳說”是暴雪開發的一款免費網絡游戲,在PC和手機上都能玩。由于節奏快可玩性強,一直很受用戶的喜歡。對于企業管理來說,工作時段玩游戲當然是不能容忍的了。本文將介紹如何用WFilter來禁止爐石傳說,以及其他的暴雪戰網游戲(又名暴雪游戲平臺)。

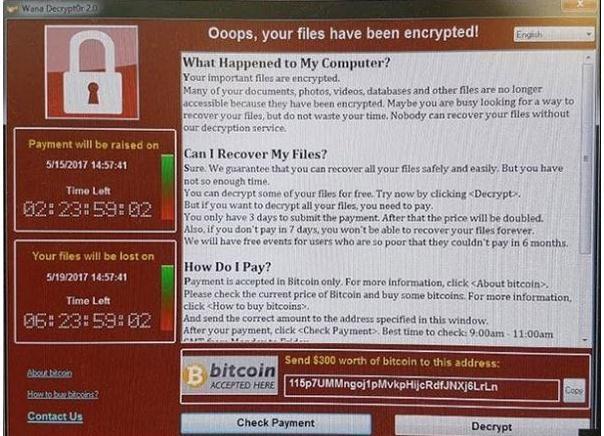

這個周末,必將成為大部分網管難忘的一個周末。

過去的48小時,一輪勒索病毒攻擊在全球肆虐。英國、俄羅斯、意大利相繼淪陷。英國方面, 5月12日英國國家醫療服務體系遭遇了大規模網絡攻擊,多家公立醫院的電腦系統幾乎同時癱瘓,電話線路也被切斷,導致很多急診病人被迫轉移。在國內,各大高校成為重災區,多所院校出現病毒感染情況,大量畢業生論文被加密勒索;甚至一些加油站都出現了被感染的情況。

之前有用戶反映WFilter ICF上網行為管理軟件不能禁止UC瀏覽器打開的網站,今天特意研究了下。發現了一些有趣的事情,分享給大家。

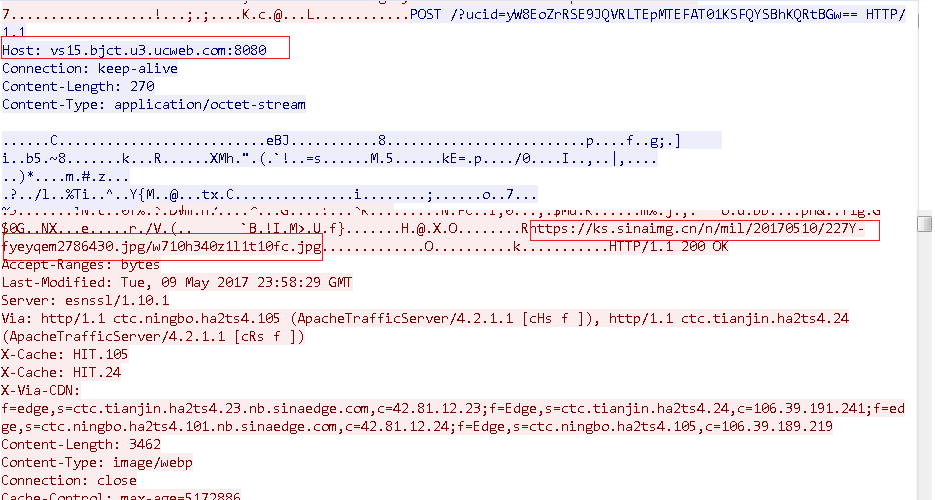

我用手機打開新浪新聞,用wireshark抓包發現并沒有到sina網站的流量。我們都知道,互聯網訪問肯定是必須有網絡數據包的。那么新浪網的數據從哪里走了呢?經過仔細分析,發現了如下的數據包:

訪問網站時,客戶機往vs15.bjct.u3.ucweb.com:8080發了一個請求,在返回的數據包中卻發現了sinaimg.cn的數據(應該是來自新浪網的一個圖片)。在一次新浪網的訪問中,出現了數十個這樣的通訊連接。

這樣事情就一目了然了,UC瀏覽器在打開網站的時候,并沒有按常規的方法去訪問網站服務器,而是把請求轉發到了ucweb.com的8080端口,通過ucweb.com來獲取遠程網站的數據。ucweb.com在這里起了一個透明代理的作用。

我們先不去揣測uc瀏覽器的意圖(有可能是好意:比如緩存加速,也有可能是惡意:比如植入廣告),對于我們上網行為管理而言,就導致了網站黑名單不起作用。

下面,我將演示如何用WFilter ICF來解決此問題。